背景

信息收集对于渗透测试整个过程来说是非常重要的,能否挖掘到漏洞很大一部分取决于信息的收集是否全面,只有想尽办法收集到更多信息,你挖掘到漏洞的可能性越大,本文章主要对目前较为经典与流行的信息收集的一些手段进行总结。

信息收集方法总结

whois和备案

1、使用各大whois网站查询

阿里云whois: https://whois.aliyun.com

whois365: https://www.whois365.com/cn

站长之家: http://whois.chinaz.com

国外的whois: https://www.whois.com/whois

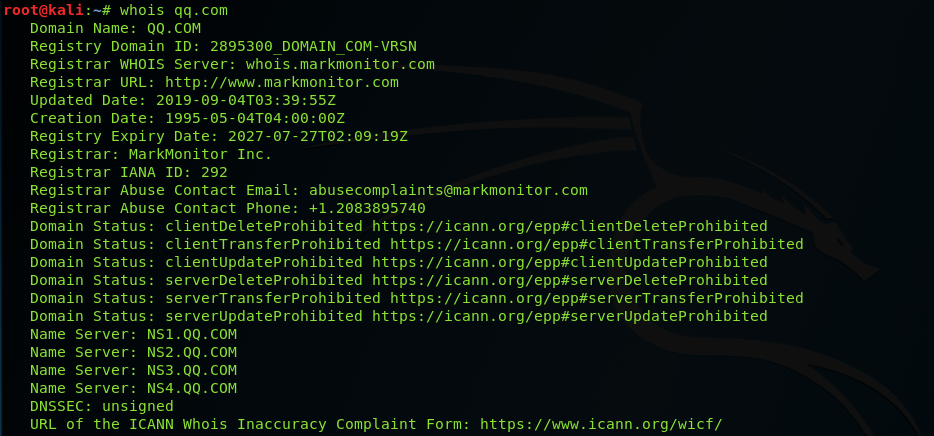

2、使用kali linux

例如:whois qq.com

3、备案信息查询

国内的网站如果通过whois网站没有查询到太多的信息,可以到备案查询,需要知道的是:国外网站是不需要备案的

http://www.beianbeian.com/

http://beian.miit.gov.cn/publish/query/indexFirst.action

通过收集到的特征信息 “**联系邮箱,联系电话,注册人,DNS解析服务器…,可以用于后面的后台密码破解、社工测试

子域名

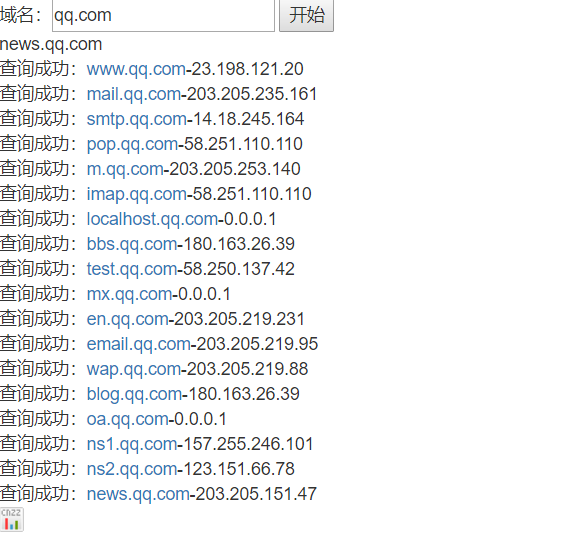

1、子域名挖掘工具

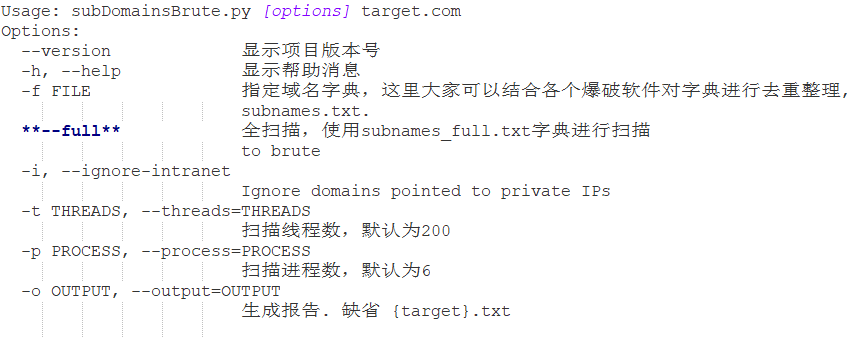

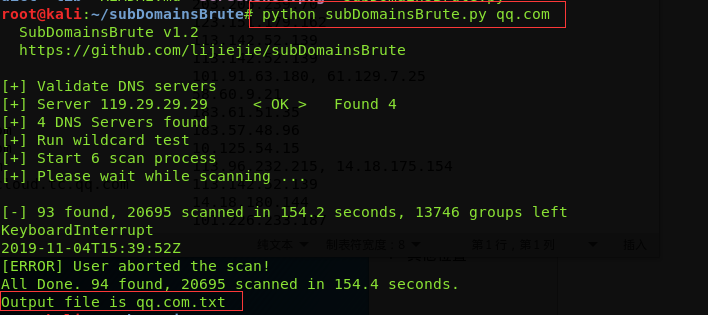

如:Maltego CE、wydomain、subDomainsBrute、dnsmaper、Layer子域名挖掘机。这里推荐两款子域名挖掘的工具:

subDomainsBrute和layer(windows端)

简单的使用

域名文件会保存到subDomainsBr的目录下,并且以域名命名

2、搜索引擎挖掘如:

在Google中输入site:qq.com

寻找url头带有index.php的链接

寻找标题带有后台等敏感信息

上面介绍了两个比较常用的谷歌黑客语法,大家可以尝试更多不同语法和组合

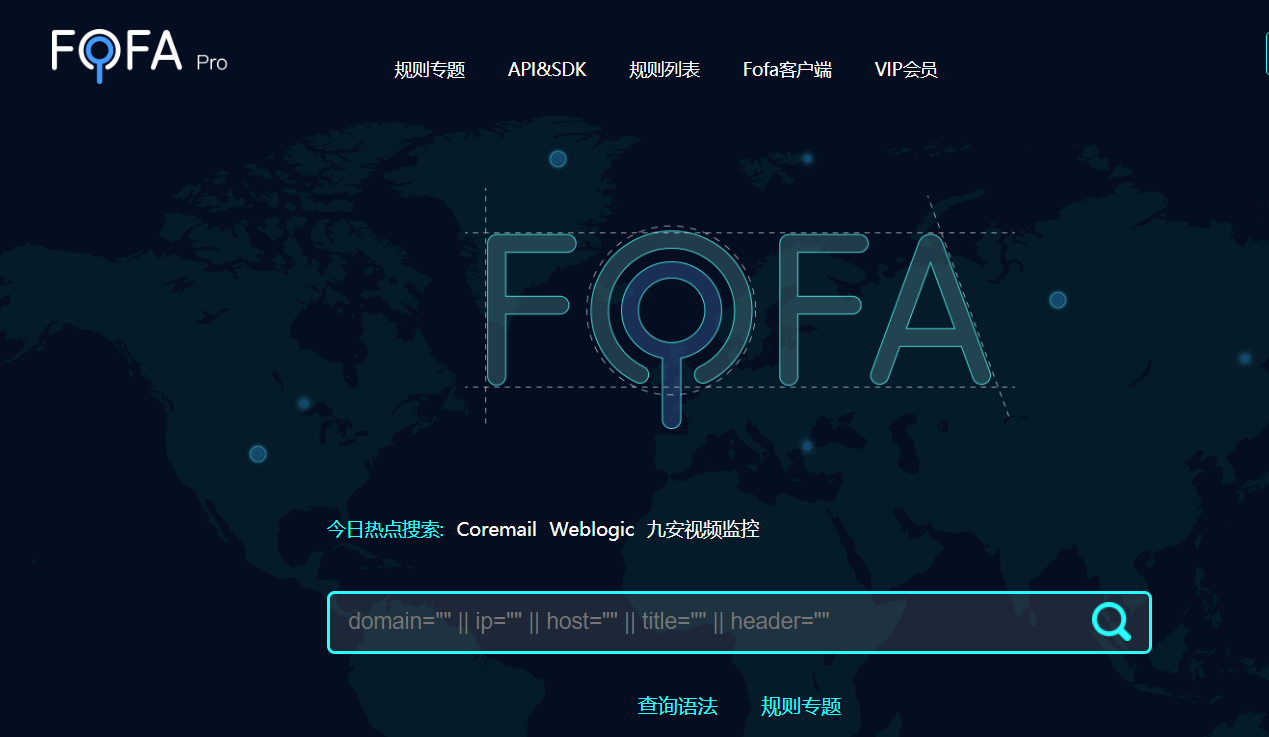

3、第三方DNS数据集网站查询:

https://fofa.so/

http://tool.chinaz.com/subdomain

https://www.virustotal.com/gui/home/search

https://dnsdumpster.com/

4、证书透明度公开日志枚举:

https://crt.sh/

http://censys.io/

5、其他途径:

https://phpinfo.me/domain

http://dns.aizhan.com

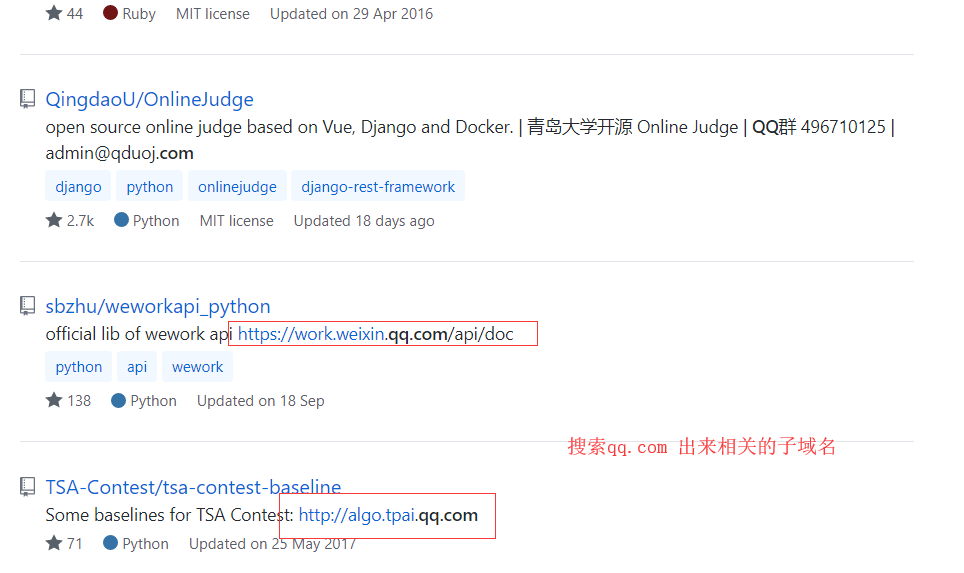

https://github.com/

Github主要是用来分享开源项目的社区,同样可以用Github来针对性的搜索子域名,二级域名,三级域名等等

站点信息

CMS识别工具:

1、在线工具

http://whatweb.bugscaner.com/look

http://www.yunsee.cn/finger.html

2、本地工具

whatweb、御剑web指纹识别程序https://pan.baidu.com/share/link?shareid=437376&uk=3526832374

大禹CMS识别程序 端口

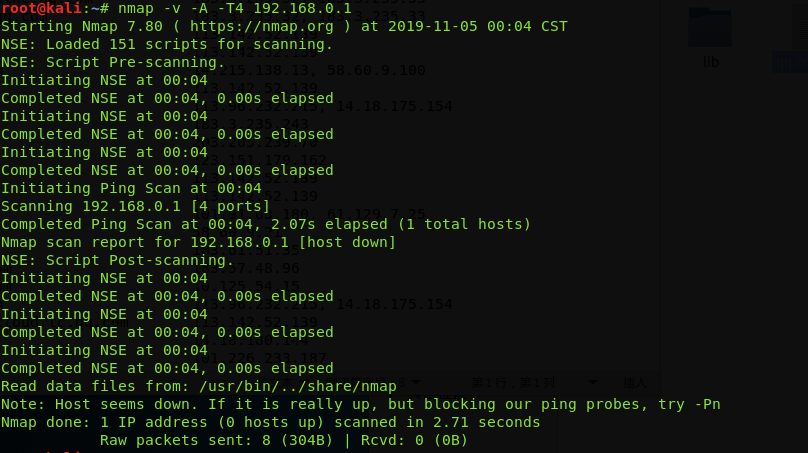

1、使用nmap探测。nmap -A -v -T4 tags

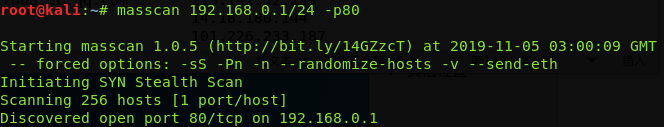

2、使用masscan探测。

3、使用在线网站探测

http://tool.chinaz.com/port/

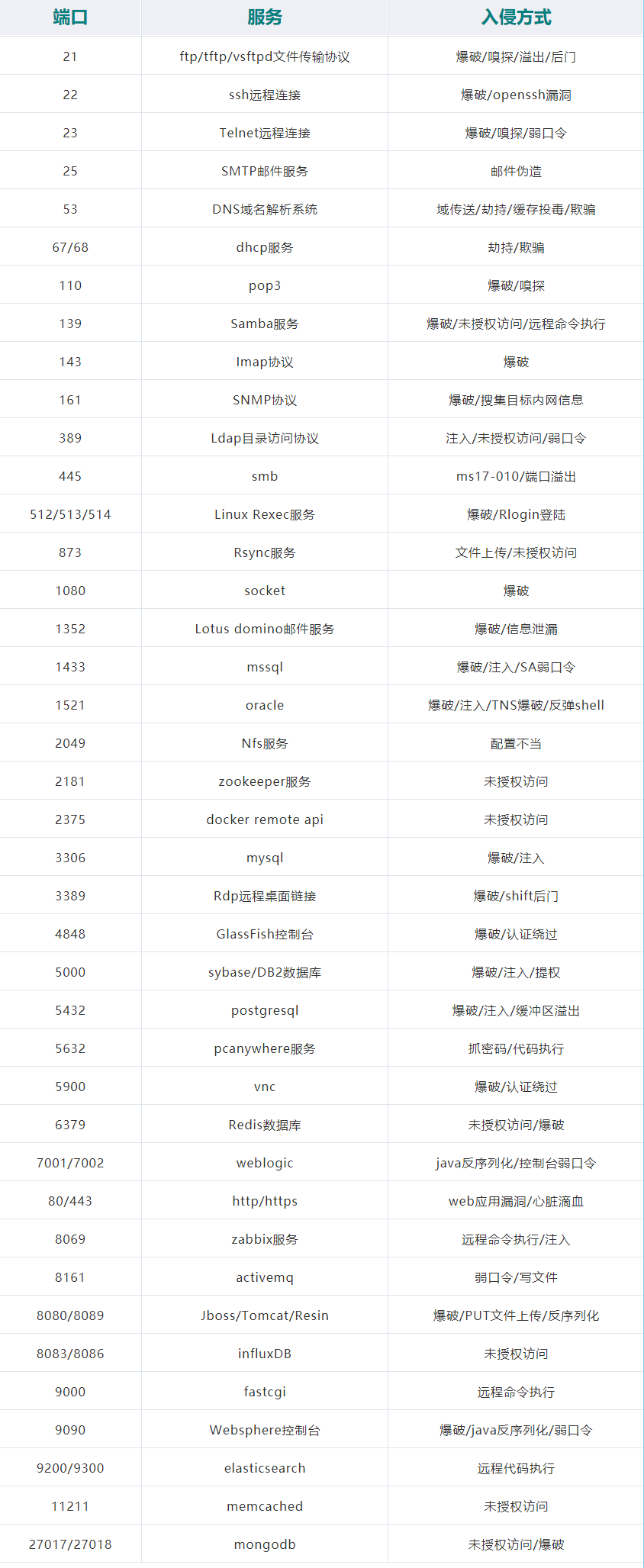

常见端口服务以及入侵方式:

信息泄露

指的是利用搜索引擎搜索目标暴露在互联网上的关联信息。

例如:数据库文件、SQL注入、服务器配置信息、甚至是通过Git找到站点泄露源代码、以及Redis等未授权访问、robots.txt等敏感信息

1、Google hacking数据库:

https://www.exploit-db.com/google-hacking-database/

例如:查询Access数据:

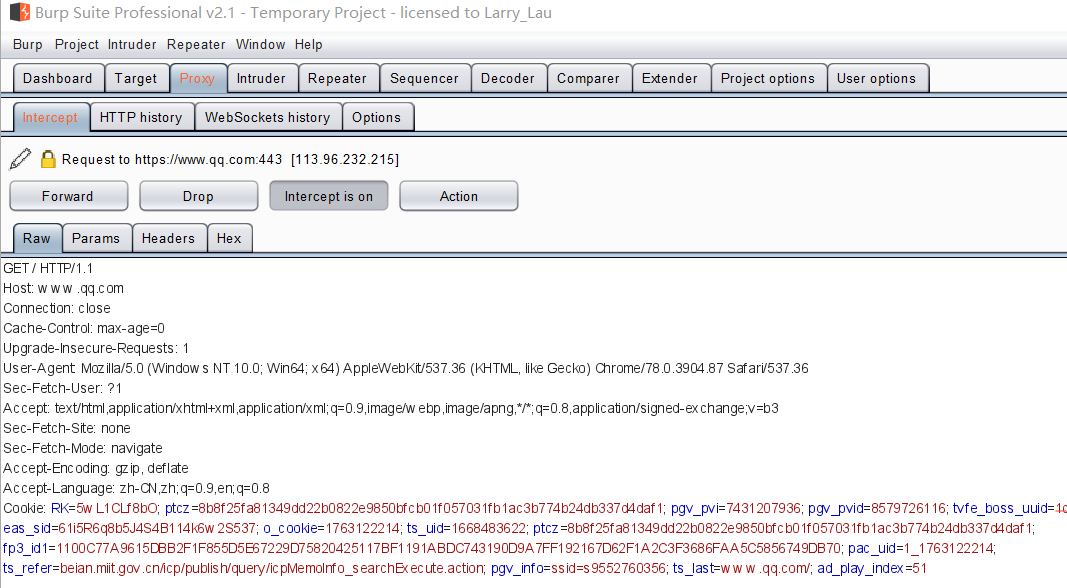

filetype:mdb "standard jet" (password | username | user | pass2、获取HTTP响应的方法:

利用工具如:浏览器审计工具、Burpsuite等代理截断工具。

编写Python脚本requests库参考链接:http://www.python-requests.org/en/master/

import requests

r=requests.get('目标’)

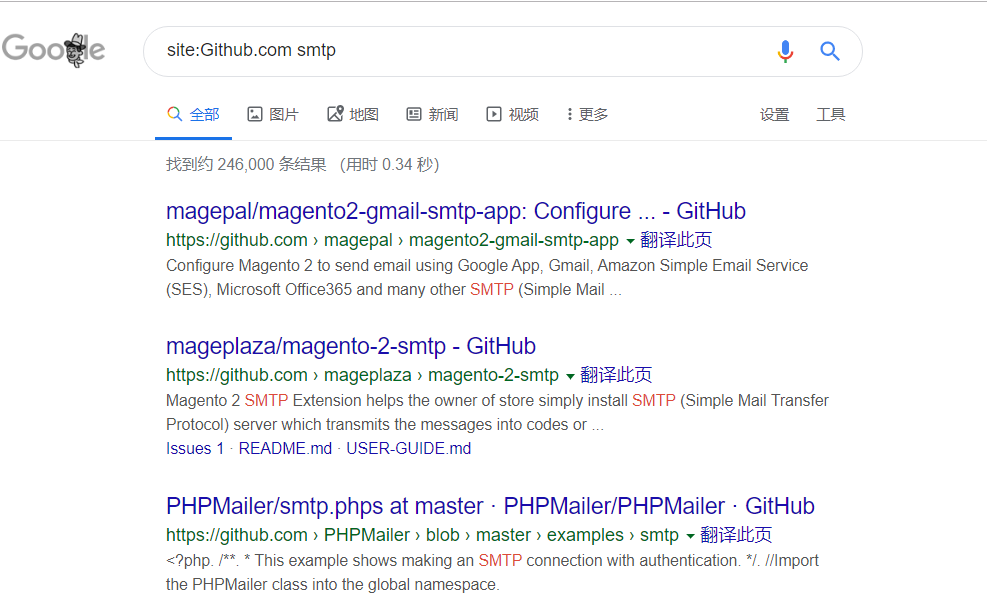

print(r.headers)3、Github信息泄露

Github之邮件配置信息泄露:

site:Github.com smtp

site:Github.com smtp@qq.com Github之数据库信息泄露:

site:Github.com sa password

site:Github.com root password

site:Github.com User ID='sa';Password Github之svn信息泄露:

site:Github.com svn

site:Github.com svn username Github之综合信息泄露:

site:Github.com password

site:Github.com ftp ftppassword

site:Github.com 密码

site:Github.com内部真实IP地址收集

cdn检测

1、通过ping是否存在CDN服务器

例如:ping www.baihe.com 会显示:dhntip2、通过在线ping测试

使用:ping.chinaz.com绕过cdn

如果没有使用cdn可以使用ping或者www.ip138.com直接查询

如果目标使用CDN,需要绕过CDN来获取真实IP地址。

1、内部邮箱源 收集到内部邮箱服务器IP地址

2、网站phpinfo文件 phpinfo.php

3、分站IP地址,查询子域名 CDN很贵,很有可能分站就不再使用CDN。

4、国外访问 <https://asm.ca.com/en/ping.php>

5、查询域名解析记录 <https://viewdns.info/>旁站、C段

旁站:通俗来讲旁站指的是和目标web服务在同一个服务器的其他站点

c段:是和目标服务器ip处在同一个C段的其它服务器,通常大型的企业会买下整个c段

1、站长之家:http://s.tool.chinaz.com/same

2、利用Google,语法:site:192.168.0.*

3、利用Nmap 的 -open参数

语法:nmap -p 80,8080 –open ip/244、K8工具、御剑、北极熊扫描器等

5、在线:http://www.webscan.cc/

waf识别

wafw00f用于WEB应用防火墙识别

wafw00f -l 显示可以识别的waf

wafw00f http://www.microsoft.com

nmap

nmap www.microsoft.com –script=http-waf-detect.nse

发送恶意请求

这种方式直接引起waf的机制

如图是**安全狗**的waf触发

shodan

shodan介绍

按照官网的介绍shodan是一个物联网的搜索引擎,可以搜索到公网上的一切设备,设备的端口,响应等等,shodan都帮你做了一次的扫描

*仅限学习,请勿用于非法用途!**

https://account.shodan.io/

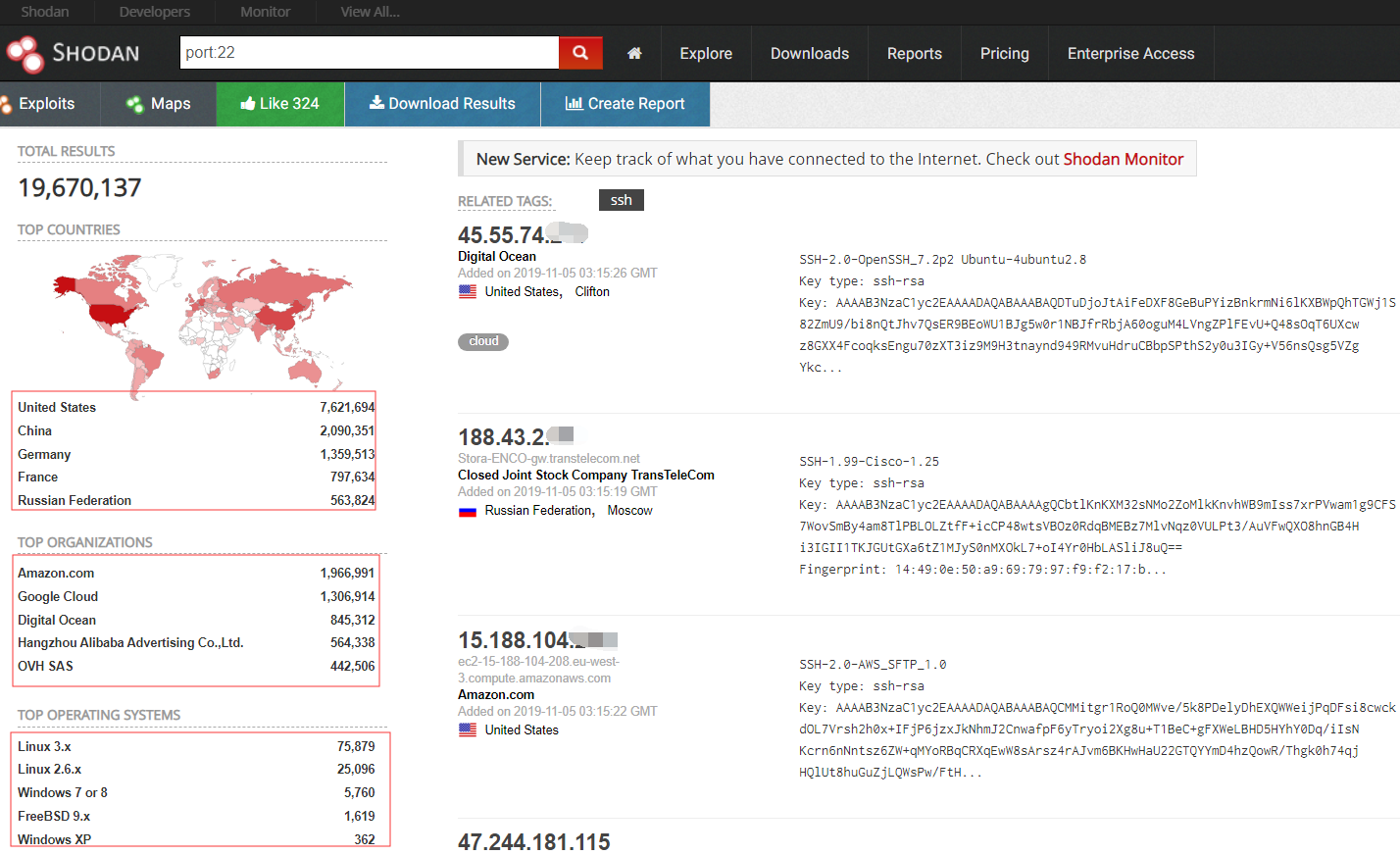

shodan搜索技巧

在Explore搜索框中输入webcam进行搜索。

通过关键字 port 指定具体端口号。

例如:port:22 指定搜索22号端口的主机信息。

通过关键字 host指定具体IP地址。

例如: host:61.135.169.121 指定探测IP地址主机信息。利用city:城市名指定搜索具体城市的内容。

例如: city:hangzhou port:223、shodan命令行介绍

Shodan获取指定IP地址信息:

shodan host ip地址Shodan获取账号信息:

利用shodan info 查看自身账户的信息。Shodan获取自身外部IP地址:

使用shodan myipShodan检测是否有蜜罐:

利用shodan honeyscore 查看是否有蜜罐保护。写的不全面,望有好的操作望大佬指点指点,谢谢!

本文属于@ayoung博客,未经许可禁止转载